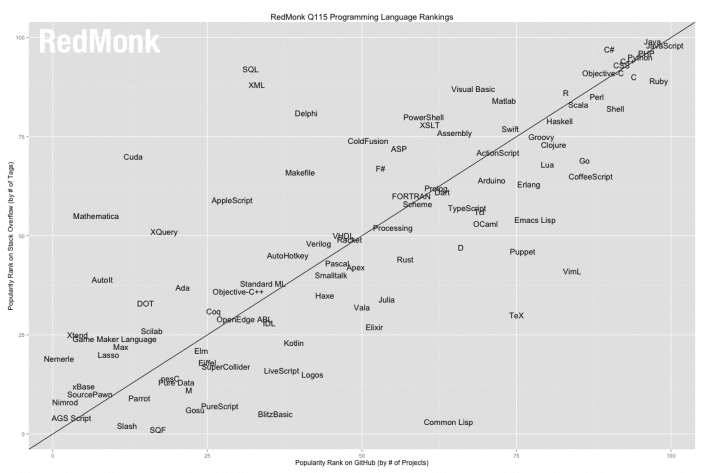

Top 20 linguagens de programação mais populares entre os desenvolvedores.

A Redmonk lançou dia 15, uma atualização do seu ranking de linguagens de programação mais populares, com algumas surpresas. A principal delas é o fato de que o Swift, nova linguagem criada pela Apple, se tornou a 22ª mais popular entre os programadores, saltando da 68ª posição alcançada no ranking lançado há seis meses.

O ranking leva em consideração a discussão sobre linguagens de programação no site Stack Overflow e sua utilização no Github, um repositório de projetos. Por serem dois sites muito grandes entre a comunidade de desenvolvedores, eles servem como uma boa base para análise, embora esteja longe de ser perfeita.

Veja o top-20 completo logo abaixo, com uma ressalva para o fato de que CSS não é uma linguagem de programação no sentido mais comum da expressão.

1º JavaScript

2º Java

3º PHP

4º Python

5º C#

5º C++

5º Ruby

8º CSS (não é exatamente uma linguagem de programação)

9º C

10º Objective-C

11º Perl

11º Shell

13º R

14º Scala

15º Haskell

16º Matlab

17º Go

17º Visual Basic

19º Clojure

19º Groovy

Como pode ser notado no ranking, o JavaScript figura no topo, superando por muito pouco o Java, segundo os responsáveis pelo ranking. A vantagem aparentemente se dá pelo fato de ser amplamente usada na internet.

Se o ranking numérico não for do seu agrado, a Redmonk também apresenta um gráfico que posiciona melhor as linguagens em termos de popularidade. O gráfico também é mais completo, permitindo observar outras linguagens que não aparecem no top-20.

Porque eu deveria ter um site para meu negócio?

Em um dos posts anteriores, fiz um pequeno relato sobre a acessibilidade da internet, vale a pena dar uma olhada, é uma boa dica! Hoje venho aqui com um questionamento, e claro, acompanhado de argumentos, que hoje em dia é incrivelmente discutido.

“Afinal porque eu deveria criar um site para meu negócio?” – pelo simples fato de que a internet é o maior meio de comunicação atualmente! É o meio mais usado para marcar encontros, resolver algo à distancia, conhecer novas pessoas, comprar alguma coisa não encontrada antes e etc, e talvez seu negócio seja o que muitos procuram!

“Mas não temos meios para vendas on line!”, não é necessário que, no princípio, essa função seja aplicada, muitas vezes precisei acessar o web site de alguma loja para obter informações, endereços, catálogos, entrar em contato com algum atendente… Coisas que geralmente não encontramos no catalogo telefônico e às vezes nem em perfis de redes sociais.

“Eu não sei programar, nem como criar um site, como devo proceder?!” – é simples, nossa hospedagem de sites conta com diversos CMS(gerenciadores de conteúdo) aos quais tornam a criação de uma pagina muito mais fácil e rápido, sem necessidade de um webmaster, conhecimento de programação e claro, sem ocupar muito de seu tempo.

“Qual plano de hospedagem devo escolher?” – isso depende da demanda de seu negócio, e nosso suporte pode lhe dar as diretrizes corretas para quais planos e ferramentas atendem suas necessidades!

O melhor do Cloud bem perto de você!

Existem características em um cloud que podem ser decisivas na hora de escolher qual empresa e qual plano devemos escolher para nossa aplicação, e hoje venho lhes trazer essa noção do que deve observar!

Um dos maiores obstáculos que as pessoas vêem em contratar um cloud é a possível falta de segurança dos dados, pois muitos nem mesmo sabem onde suas VPNs estão situadas! É por isso que com nosso Cloud Server você pode ficar tranquilo, nossa solução em Cloud está em nossa própria estrutura!

Monitoramento integral: Mantemos sua VPN em constante monitoramento, e isso, pode não parecer, mas é de extrema importância. Muitas quedas e falhas passam despercebidas pelos sistemas, mas na HS ficamos atentos todo o tempo para que essas quedas e falhas sejam restauradas e resolvidas o mais rápido possível!

Segurança de dados: Os nossos clientes cloud server tem acesso ao Firewall, assim, cada usuário pode criar suas regras e exceções, e assim proteger sua vpn de ataques maliciosos, invasões e roubo de informação.

Meus dados estão seguros, mas o que garante a estabilidade de meus serviços no ar? – Nossa solução Cloud conta com um sistema de prevenção de falhas de hardware! Como isso funciona? – Caso de falhas por parte de hardware, nosso sistema se encabe de ele mesmo fazer a migração automática para um servidor que esteja em perfeito estado!

Pode ocorrer o caso de perda de dados? – O ramo da informatica é sempre imprevisível e instável, o que torna possível SIM problemas e complicações maiores! Mas 90% dos problemas nesse ramo, podem ser resolvidos e até prevenidos, e para isso disponibilizamos o serviço contratável de Backup Snapshot, ao qual você pode restaurar seus dados se necessário.

Acesse para mais informações:

Dicas para usar o WhatsApp com segurança e privacidade

O WhatsApp é um mensageiro seguro, mas muitos usuários acabam esquecendo de proteger suas informações pessoais. Com isso, sua foto do perfil pode ficar disponível para estranhos, ou você pode correr o risco de baixar alguma versão falsa do app. Para ajudar, confira uma lista com cinco dicas para manter seu WhatsApp e conversas privadas em segurança.

1) Oculte sua foto de perfil e proteja as suas informações

Por padrão, o WhatsApp mostra sua foto de perfil para qualquer usuário que tenha o seu número na agenda. Dessa forma, sua imagem pessoal fica exposta para desconhecidos. No entanto, há uma forma prática para esconder e proteger a privacidade do perfil nas configurações.

Para isso, acesse o menu “Privacidade” na conta do seu WhatsApp, e depois edite o item “Foto do Perfil” para “Ninguém”, no qual só você vê, ou “Meus Contatos”, limitando apenas para sua lista de amigos. Dessa forma, mesmo que o desconhecido descubra seu número do celular, não vai conseguir acessar a foto cadastrada no mensageiro.

2) Use senhas para proteger o WhatsApp

Amigos curiosos ficam pegando seu celular? Então, usar uma senha específica para o WhatsApp pode ajudar bastante. Dessa forma, suas conversas não ficam expostas, muito menos os assuntos privados. Uma forma bem prática é instalar o app Whatsapp Lock ou o WhatsLock, para adicionar o código pessoal.

Outra funcionalidade prática é a função de “cofre” do app Safe Total. Com isso, mesmo que alguém tenha o código para desbloquear seu smart, não poderá abrir as conversas do WhatsApp sem a segunda senha de segurança.

3) Cuidado com versões falsas do WhatsApp

Algumas versões do WhatsApp são divulgadas como “Plus”, com ícone azul, e prometem funcionalidades extras. Mas tudo não passa de um golpe, que pode roubar seus dados e esconder vírus. A instalação desse app “externo” pode até provocar o bloqueio da sua conta original do WhatsApp.

A principal dica é não instalar quaisquer versões do WhatsApp além da original, disponível na loja de apps do Android, iOS e Windows Phone. Caso baixe sem querer, delete o app rapidamente, para evitar danos e não adicionar seus dados pessoais.

4) Oculte fotos e vídeos que recebe no WhatsApp

O WhatsApp permite que os usuários salvem automaticamente todas as fotos e vídeos recebidos nas conversas. Mas isso pode colocar em risco sua privacidade, já que, por acidente, pode exibir alguma imagem pessoal. Para evitar que isso aconteça, é possível desativar essa função pelas configurações do mensageiro.

Você só salva o que preferir, mantendo o resto apenas nas telas das conversas e grupos, sem se comprometer. A função pode ser feita em smartphones com Android, iOS e Windows Phone. Para isso, basta acessar “Opções de conversas” no menu e gerenciar o item “Download automático de mídia”. É possível escolher baixar só imagens, vídeos ou nenhum deles.

Você também pode evitar que as fotos abertas no app fiquem visíveis no celular, criando uma pasta “falsa”. Assim, imagens confidenciais ou comprometedoras não ficam visíveis para os curiosos que mexerem na sua galeria.

5) Bloqueie o WhatsApp remotamente

Essa última dica é muito importante, principalmente para quem teve o celular roubado, perdido ou furtado. A função permite bloquear sua conta do WhatsApp à distância, para que ninguém use seu mensageiro. Primeiro, é necessário ligar para a operadora móvel e pedir o cancelamento do chip. Depois será possível adicionar seu WhatsApp em outro aparelho, com chip contendo o mesmo número de celular.

No entanto, caso não seja possível, é fundamental mandar um e-mail (support@whatsapp.com), notificando o acontecido para a equipe do mensageiro, com o número em formato internacional (+código do país, código do estado e telefone. Ex: +55 21 9xxxx-xxxx). Assim, eles vão desativar sua conta por 30 dias, e depois ela será apagada totalmente.

– INFORMATIVO HospedagemSegura

Chega de desespero! Venha para a HospedagemSegura e confira a melhor opção para começar ou recomeçar seu site! http://goo.gl/FvJQva ou em www.hospedagemsegura.com.br

Seus problemas vão acabar. Conheçam o ZNAPS!

Adaptador de US$ 9 resolve problemas dos cabos de celular.

Um pequeno adaptador pode resolver os principais problemas que a maioria enfrenta ao conectar o celular a um cabo. A ideia do Znaps é aplicar o conceito do MagSafe para usar o magnetismo para simplificar bastante a hora de plugar o smartphone a um cabo, seja ele micro-USB, seja Lightning.

Para quem não conhece, o conector MagSafe ganhou notoriedade nos MacBooks. Usando ímãs, ele se conecta de forma mais fácil ao laptop. Outra vantagem: se por um acaso alguém tropeçar no cabo, o ímã se solta, evitando que algum acidente grave aconteça com o aparelho.

O Znaps aplica a ideia em celulares, tanto com o iPhone e a entrada Lightning quando nos outros smartphones que adotam o padrão micro-USB. Primeiro se encaixa um pequeno adaptador na entrada do celular, que permite a conexão magnética com um cabo especial. Veja o vídeo:

O produto ainda não está disponível para venda. Os criadorespedem apoio para o projeto por meio de uma campanha no Kickstarter. A arrecadação projetada inicialmente era de US$ 120 mil, mas o projeto já levantou mais de US$ 500 mil do público.

Se você confia em campanhas de financiamento coletivo, você pode reservar o Znaps por US$ 9, com uma unidade que vem com um adaptador e um cabo, mas também é possível reservar quantas unidades você preferir. Os criadores prometem entregar os pedidos em novembro deste ano.

Comece sua rádio Web com a Hospedagem Segura

Quer dar uma animada no dia? Imagine estar no controle de uma estação de rádio? – Isso mesmo! – Você pode com apenas um dia e alguns recursos começar sua própria rádio e divulgar pelo mundo. Comece hoje mesmo sua própria rádio WEB e associe esta ferramenta poderosa a seu blog, site, redes sociais ou Fan page no Facebook. Tá esperando o que? Vem agora pra HospedagemSegura e comece mais este divertido e lucrativo passo para seus negócios na internet. Confira!

ERGONOMIA. MANTENHA A POSTURA NO TRABALHO.

Durante a jornada de trabalho é fundamental, conforme as características peculiares de cada função, que os trabalhadores executem suas tarefas com uma correta postura, com objetivo de não comprometer a integridade física e a saúde.

Segundo especialistas, a nossa musculatura sofre grandes consequências causadas pelo estresse e pela tensão no trabalho e a postura correta, assim como os exercícios específicos, podem ajudar bastante os trabalhadores a evitar possíveis problemas com a saúde durante o expediente.

O esgotamento físico e emocional, muitas vezes causados a partir dos fatores que envolvem os problemas posturais do indivíduo no ambiente laboral, diminui o rendimento do trabalhador, podendo proporcionar desde enxaqueca, lombalgia, hipercifose e tendinite, até doenças crônicas, como por exemplo: a escoliose e a hérnia de disco.

É muito importante para os trabalhadores que atuam durante muitas horas sentados, que adotem hábitos posturais corretos e adequados à cada tipo de atividade desenvolvida. Estudos ergonômicos comprovam que as rotinas posturais inadequadas no ambiente laboral, são responsáveis pelo surgimento de problemas como: DORT (Doença Osteomuscular Relacionada ao Trabalho) e LER (Lesões por Esforços Repetitivos).

Para a prevenção desses males, é fundamental que as empresas adotem os exercícios ergonômicos, como uma rotina diária, visando os ajustes necessários posturais, para um melhor rendimento de sua equipe sem comprometer a saúde de seus funcionários.

A NR17 estabelece os parâmetros da ergonomia que permitem a adaptação das condições de trabalho às características dos trabalhadores em suas atividades diárias. O objetivo é proporcionar o máximo de conforto e segurança para um desempenho eficiente dos trabalhadores em suas jornadas de trabalho, incluindo aspectos relacionados ao levantamento, transporte e descarga de materiais, ao mobiliário, aos equipamentos e condições ambientais do posto de trabalho, além da organização das atividades.

Texto redigido pela Assessoria de Comunicação da Ocupacional Medicina e Engenharia de Segurança do Trabalho.

Porque nosso bem mais valioso é a satisfação de nossos clientes!

Porque nosso bem mais valioso é a satisfação de nossos clientes. Estamos sempre evoluindo para atender cada vez melhor e com mais segurança e tecnologia. Temos décadas de bons serviços prestados com excelência e qualidade! Veja:

“Trabalhamos com a Hospedagem Segura há quase 10 anos com dezenas de clientes satisfeitos com os serviços prestados. Atendimento de primeira, com informações e suporte muito claros e diretos. Parabéns pelo excelente trabalho!”

— Anderson Silva, CEO ONPIC. Sua foto vale mais / CEO AP217 APCOM

Faça como ele, seja nosso cliente e tenha décadas de tranquilidade e confiança para executar seus projetos web, seja Hospedagem, seja Streaming, seja E-mail marketing, Revendas, ou VPS Cloud e desfrute da melhor estrutura e atendimento do Brasil!

Confira mais depoimentos em – http://goo.gl/Cv48pr

#VEMGENTE pra HospedagemSegura!

Instalar servidor vsftpd FTP Centos 7

Fala galera, boa madrugada 😀

Estou configurando um novo servidor de backup aqui na Hospedagem Segura e vou disponibilizar para vcs alguns passos básicos que eu usei como padrão para instalar o vsftpd no CentOS 7, segue os passos:

Todos os comandos devem ser executados com o usuário ‘root’. Execute o seguinte comando no terminal para instalar o pacote vsftpd:

Como de costume, faço o update do SO:

yum -y update

A Instalação:

yum install vsftpd ftp -y

Agora iremos editar o arquivo de configuração do VSFTPD

vim /etc/vsftpd/vsftpd.conf

Edite os valores abaixo:

anonymous_enable=NO

local_enable=YES

write_enable=YES

chroot_local_user=YES

Firewall e configuração do SELinux

Permitir que o serviço FTP ea porta 21 via firewall.

firewall-cmd --permanent --add-port=21/tcp

firewall-cmd --permanent --add-service=ftpReiniciar o firewall:

firewall-cmd --reload

Atualizar os valores do SELinux para o serviço FTP:

setsebool -P ftp_home_dir on

Habilitar e iniciar o serviço vsftpd:

systemctl enable vsftpd systemctl start vsftpd